接收证书

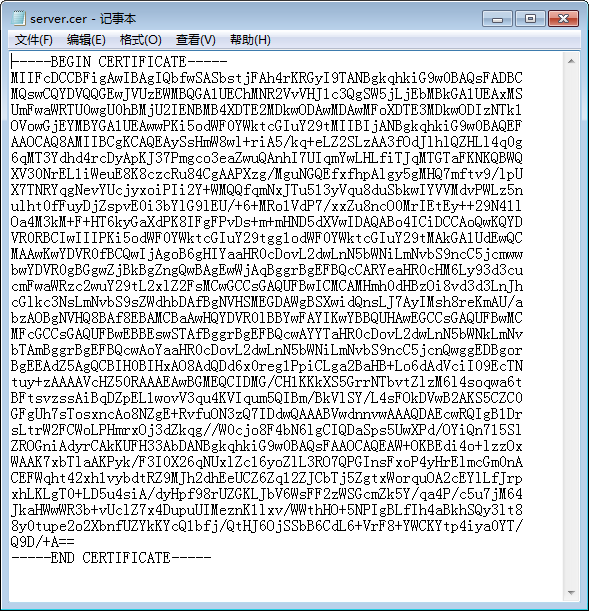

您会收到一封来自迅通诚信的邮件,证书内容附在邮件中,请在邮件的最后,找到以:“-----BEGIN CERTIFICATE-----”开头的一段文本,请将此部分的内容复制出来用Notepad存成一个纯文本文件。(注意:不要将其存成Microsoft Word 或其它字处理软件格式,并确定证书内容中不含有空行和空格,)文件名可以为server.crt或者 server.cer (crt和cer都是证书的可用扩展名是等效的)。如下所示:

加入中间证书

我们需要将中间证书Chain.crt加入到服务器证书Server.crt文件中,请将Chain.crt中的所有内容复制,并粘贴到Server.crt,顺序是: 第一段,服务器证书;第二段,中间证书,如下:

-----BEGIN CERTIFICATE----- MIIEsTCCA5mgAwIBAgIDBfoqMA0GCSqGSIb3DQEBCwUAMEcxCzAJBgNVBAYTAlVT ………Server Certificate………… T0hUGo/wiwTBUafyk1A+LlSUE+dYqzbHYV9Q4d83UIzz9vXO4wmSRgV0udjGN2GR W7oiGmI= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIEsTCCA5mgAwIBAgIDBfoqMA0GCSqGSIb3DQEBCwUAMEcxCzAJBgNVBAYTAlVT ………Chain Certificate………… T0hUGo/wiwTBUafyk1A+LlSUE+dYqzbHYV9Q4d83UIzz9vXO4wmSRgV0udjGN2GR W7oiGmI= -----END CERTIFICATE-----

下载证书

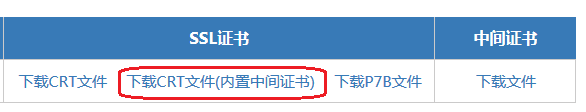

如果您没有收到邮件,您也可以直接到控制台,下载签发好的服务器证书和对应的中间证书。

请到控制台-订单查询-查看,在订单详情的最后,可以直接下载:

Nginx证书配置 (版本号<1.9.5)

将包含中间证书的server_with_chain.crt和server.key上传服务器,然后修改配置文件nginx.conf,加入以下参数:

server {

...

listen 443 ssl;

server_name www.example.com;

ssl_certificate server_with_chain.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5:!DH;

ssl_prefer_server_ciphers on;

...

}如果需要支持IPv6,请额外加入参数:

listen [::]:443 ssl ipv6only=on;

安装完成

Nginx证书配置 (1.9.5<=版本号<1.13)

将包含中间证书的server_with_chain.crt和server.key上传服务器,然后修改配置文件nginx.conf,加入以下参数:

server {

...

listen 443 ssl http2;

server_name www.example.com;

ssl_certificate server_with_chain.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5:!DH;

ssl_prefer_server_ciphers on;

...

}如果需要支持IPv6,请额外加入参数:

listen [::]:443 ssl http2 ipv6only=on;

安装完成

Nginx证书配置 (1.13<=版本号<1.25.1)

将包含中间证书的server_with_chain.crt和server.key上传服务器,然后修改配置文件nginx.conf,加入以下参数:

server {

...

listen 443 ssl http2;

server_name www.example.com;

ssl_certificate server_with_chain.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5:!DH;

ssl_prefer_server_ciphers on;

...

}如果需要支持IPv6,请额外加入参数:

listen [::]:443 ssl http2 ipv6only=on;

安装完成

Nginx证书配置 (版本号>=1.25.1)

将包含中间证书的server_with_chain.crt和server.key上传服务器,然后修改配置文件nginx.conf,加入以下参数:

server {

...

listen 443 ssl;

http2 on;

server_name www.example.com;

ssl_certificate server_with_chain.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

...

}如果需要支持IPv6,请额外加入参数:

listen [::]:443 ssl ipv6only=on;

安装完成

开启先进的加密套件算法

如果您的nginx版本高于1.18,默认已开启先进加密算法,无需特别配置。如果您的nginx版本低于1.18,通过配置ssl_ciphers参数,指定安全的加密算法套件,支持Apple ATS的同时,也可以支持旧浏览器正常访问。

“推荐配置一”,优先选择最强的加密算法,更安全,服务器负载相对较高。

“推荐配置二”,在保证加密安全的前提下,优先选择速度更快的算法,服务器负载相对较低。

推荐配置一:

ssl_ciphers ECDHE:AES128-SHA:AES128-SHA256:AES256-SHA:AES256-SHA256:DES-CBC3-SHA:!NULL:!aNULL:!RC4:!MD5:!DH;

推荐配置二:

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES128-SHA:ECDHE-ECDSA-AES256-SHA:ECDHE-ECDSA-AES128-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-SHA:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA384:AES128-GCM-SHA256:AES128-SHA:AES128-SHA256:AES256-SHA:AES256-SHA256;

最新修订日期:2021年10月18日